عواملی که امنیت در شبکه های بیسیم را ﺗﻌﺮﯾﻒ ﻣﯽ ﮐﻨنﺪ ﺑﻪ ﭘﻨﺞ ﻣﻔﻬﻮم ﮐﻠﯽ دﺳﺘﻪ ﺑﻨﺪی ﻣﯽ ﺷﻮد ﮐـﻪ ﻋﺒﺎرﺗﺴﺖ از :

۱.ﺳﺎرﻗﺎن(thefts):ﺳﺎرﻗﺎن ﮐﺎرﺑﺮان ﻏﯿﺮ ﻣﺠﺎری ﻫﺴﺘﻨﺪ ﮐﻪ ﻗﺼﺪ ﻧﻔﻮذ و ورود ﺑﻪ ﺷﺒﮑﻪ را دارﻧﺪ ﺗـﺎ داده ﻫـﺎ واﻃﻼﻋﺎت ﻣﻬﻢ را ﺑﺮای اﻫﺪاف ﺧﺎص ﺳﺮﻗﺖ ﮐﻨﻨﺪ .اﻫـﺪاف اﯾـﻦ ﺳـﺎرﻗﺎن ﻣﺘﻔـﺎوت اﺳـﺖ و از اﻓـﺮاد ﻣﻬـﺎﺟﻢ ﺧﺎرﺟﯽ ﻣﯽ ﺗﻮاﻧﺪ ﺑﺎﺷﺪ ﺗﺎ ﮐﺎرﻣﻨﺪان داﺧﻠﯽ ﺳﺎزﻣﺎن،ﺑﻨﺎﺑﺮاﯾﻦ ﺑﺎﯾﺪ ﯾﮏ ﺗﺪﺑﯿﺮ اﻣﻨﯿﺘﯽ در ﻧﻈـﺮ ﮔﺮﻓـﺖ ﺗـﺎ از ورود اﯾﻦ اﻓﺮاد ﺑﻪ ﺳﯿﺴﺘﻢ ﺟﻠﻮﮔﯿﺮی ﺷﻮد.

۲.ﮐﻨﺘﺮل دﺳﺘﺮﺳﯽ(Access control):ﺑﺴﯿﺎری از ﺳﺎزﻣﺎن ﻫﺎ ﯾﮏ ﺳـﺮی از ﻣﺠـﻮز ﻫـﺎی دﺳﺘﺮﺳـﯽ ﺑﺴـﯿﺎر ﺳﺎده ای دارﻧﺪ و اﯾﻦ ﻣﯽ ﺗﻮان از ﻫﺮ ﭼﯿﺰی ﺧﻄﺮﻧﺎک ﺗﺮ ﺑﺎﺷﺪ ﺑﻪ ﺧﺼﻮص در ﯾﮏ ﺷﺒﮑﻪ ﻣﺤﻠﯽ ﺑﯽ ﺳﯿﻢ ﮐﻪ ﺑـﻪ راﺣﺘﯽ ﻣﯽ ﺗﻮان ﻧﻔﻮذ ﮐﺮد،در ﻧﺘﯿﺠﻪ روال ﻫﺎی ﮐﻨﺘﺮل دﺳﺘﺮﺳﯽ ﺳﯿﺴﺘﻢ ﻫﺎﯾﯽ ﮐﻪ در ﺷﺒﮑﻪ ﻫﺎی ﺑﯽ ﺳﯿﻢ اﺳﺘﻔﺎده ﻣﯽ ﺷﻮﻧﺪ، ﺑﺎﯾﺪ ﺣﺘﻤﺎ اﻋﻤﺎل ﺷﻮد و ﺑﻪ اﻧﺪاز ﻫﺎی ﻗـﻮی ﺑﺎﺷـﺪ ﮐـﻪ از ورود اﻓـﺮاد ﻣﻬـﺎﺟﻢ و ﺧـﺎرﺟﯽ و ﺣﺘـﯽ وﯾﺮوس ﻫﺎ ،ﺑﻪ ﺷﺒﮑﻪ ﺟﻠﻮﮔﯿﺮی ﮐﻨﺪ.

۳.اﺣﺮاز ﻫﻮﯾﺖ(Authentication):آﯾﺎ ﺷﻤﺎ ﻣﻄﻤﺌﻦ ﻫﺴﺘﯿﺪ ﮐﺎرﺑﺮی ﮐﻪ از ﻗﺼﺪ اﺳﺘﻔﺎده از ﺳﯿﺴـﺘﻢ را دارد واﻗﻌﺎ ﻫﻤﺎن ﺷﺨﺼﯽ اﺳﺖ ﮐﻪ ادﻋﺎ ﻣﯽ ﮐﻨﺪ؟ﻣﺘﺎﺳﻔﺎﻧﻪ ﯾﮏ اﻣﺮ راﯾﺞ در ﺷﺒﮑﻪ ای ﺑﯽ ﺳﯿﻢ اﯾﻦ اﺳﺖ ﮐـﻪ اﻓـﺮاد از اﮐﺎﻧﺖ ﻫﺎی ﯾﮏ دﯾﮕﺮ ﺑﺮای اﺳﺘﻔﺎده از ﺷﺒﮑﻪ اﺳﺘﻔﺎده ﻣﯽ ﮐﻨﻨﺪ و اﯾﻦ ﺑﻬﺘﺮﯾﻦ ﻓﺮﺻﺖ ﺑﺮای ﻣﻬﺎﺟﻤﺎن ﺑـﺮای ورود ﺑﻪ ﺷﺒﮑﻪ ﻣﯽ ﺑﺎﺷﺪ،ﺑﺮای ﺟﻠﻮﮔﯿﺮی از ورود اﯾﻦ اﻓﺮاد ﺑﻪ ﺷﺒﮑﻪ، ﺑﺎﯾﺪ ﺗﻨﻈﯿﻤﺎت روﺗﺮ را ﻃﻮری اﻧﺠـﺎم دﻫﯿـﺪ ﮐـﻪ ﺗﻨﻬﺎ اﺗﺼﺎﻻت از ﻃﺮﯾﻖ ﮐﺎرت ﺷﺒﮑﻪ ﻫﺎی ﻣﺠﺎز اﺣﺮازﻫﻮﯾﺖ ﺷﺪه را ﻗﺒـﻮل ﮐﻨـﺪ،ﻫﻤﺎﻧﻄﻮر ﮐـﻪ ﻣـﯽ داﻧـﯿﻢ ﻫـﺮ ﮐﺎرت ﺷﺒﮑﻪ دارای ﯾﮏ آدرس ﻣﮏ ﻣﻨﺤﺼﺮ ﺑﻪ ﻓﺮد ﻣﯽ ﺑﺎﺷﺪ،و ﺑﺮای اﻓﺰاﯾﺶ اﻣﻨﯿﺖ ﻣﯽ ﺗﻮاﻧﯿﻢ ﺗﻨﻬﺎ اﺗﺼﺎﻻت از ﮐﺎرت ﺷﺒﮑﻪ ﻫﺎﯾﯽ را ﻗﺒﻮل ﮐﻨﯿﻢ ﮐﻪ از ﻗﺒﻞ در روﺗﺮ ﺷﻨﺎﺳﺎﯾﯽ ﺷﺪه ﺑﺎﺷﻨﺪ.(البته به راحتی میتوان از یک مک ادرس تقلبی برای دور زدن اینگونه تنظیمات استفاده کرد اما با توجه به اینکه امنیت ۱۰۰% نمیشود سخت کردن کار مهاجم به نظر منطقی می اید).

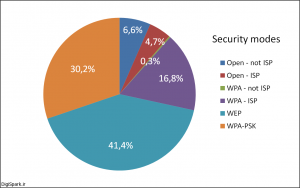

۴.رﻣﺰ ﻧﮕﺎری(Encryption):اﮔﺮ ﻣﻬﺎﺟﻢ ﺑﻪ ﻃﻮر ﻣﺴﺘﻘﯿﻢ ﻧﺘﻮاﻧﺪ ﺑﻪ ﺷﺒﮑﻪ دﺳﺘﺮﺳﯽ ﭘﯿﺪا ﮐﻨـﺪ و ﻧﻔـﻮذ ﮐﻨـﺪ ﻣﯽ ﺗﻮاﻧﺪ از ﻃﺮﯾﻖ ﺷﻨﻮد ﺗﺮاﻓﯿﮏ و ﺑﺴﺘﻪ ﻫﺎی ﺷﺒﮑﻪ،ﺑﻪ ﺷﺒﮑﻪ ﺣﻤﻠﻪ ﮐﻨﺪ و اﯾﻦ ﺑﺪﯾﻦ ﻣﻌﻨﯽ اﺳﺖ ﮐﻪ ﻣﻬﺎﺟﻤﯽ ﮐـﻪ ﻧﺘﻮاﻧﺴﺘﻪ ﺑﻪ ﻃﻮر ﻣﺴﺘﻘﯿﻢ ﺑﻪ ﺷﺒﮑﻪ ﻧﻔﻮذ ﮐﻨﺪ ﻗﺎدر اﺳﺖ از ﻃﺮﯾﻖ دﯾﮕﺮی ﺑﻪ اﻃﻼﻋﺎت ﻣﻬﻢ دﺳﺘﺮﺳﯽ ﭘﯿﺪا ﮐﻨـﺪ و اﻧﻬﺎ را ﺳﺮﻗﺖ ﮐﻨﺪ و ﺣﺘﯽ ﻣﯽ ﺗﻮاﻧﺪ از ﻃﺮﯾﻖ ﺷﻨﻮد ﺑﺴﺘﻪ ﻫﺎی اﻧﺘﻘﺎﻟﯽ اﻃﻼﻋﺎت ﺣﺴﺎس ﺷﻤﺎ ﻣﺜﻞ ﻧﺎم ﮐﺎرﺑﺮی و ﮐﻠﻤﻪ ﻋﺒﻮر را ﺷﻨﻮد ﮐﻨﺪه و ﺑﺪﯾﻦ ﺗﺮﺗﯿﺐ دوﺑﺎره ﺑﻪ ﺷﮑﻞ ﻣﺴﺘﻘﯿﻢ در ﺳﯿﺴﺘﻢ ﻧﻔﻮذ ﮐﻨﺪ.روﺗﺮ ﻫﺎی ﺑﯽ ﺳﯿﻢ ﺳﻄﻮح ﻣﺨﺘﻠﻔﯽ از رﻣﺰﻧﮕﺎری را ﭘﺸﺘﯿﺒﺎﻧﯽ ﻣﯽ ﮐﻨﻨﺪ،ﻣﺘﺎﺳـﻔﺎﻧﻪ اﮐﺜـﺮ ﻣـﺪﯾﺮان ﺷـﺒﮑﻪ اﯾـ اﻣﮑﺎﻧﺎت در روﺗﺮ را ﻓﻌﺎل ﻧﻤﯽ ﮐﻨﻨﺪ.

محرمانگی معادل سیمی ( WEP) یک الگوریتم امنیتی است که در سال ۱۹۹۷ میلادی به عنوان بخشی از آیتریپلای ۸۰۲٫۱۱ (IEEE ۸۰۲.۱۱) برای شبکههای بیسیم معرفی شد. امروزه میدانیم که این پروتکل زیاد هم امن نیست و به دلیل ضعف آن٬ توصیه میشود که از جایگزینهای قویتری مانند WPA و WPA2 استفاده گردد. هدف از ارائه آن فراهم کردن ارتباط محرمانه قابل مقایسه با شبکههای سنتی سیمی بود. این پروتکل مبتنی بر الگوریتم رمزنگاری RC۴ با کلید سری ۴۰ بیتی یا ۱۰۴ بیتی است که با یک IV ۲۴ بیتی ترکیب شده و برای رمزنگاری استفاده میشود.هدف از این پروتکل همان گونه که از نام آن نیز مشخص است محرمانه نگه داشتن اطلاعات در سطحی معادل با شبکه های مبتنی بر سیم است. WEP امنیت انتها به انتها را تضمین نمیکند.

ﺑﯿﺸﺘﺮ روﺗﺮ ﻫﺎ ﺑﯽ ﺳﯿﻢ رﻣﺰﻧﮕﺎری ۶۴ ﺑﯿﺖ و ۱۲۸ ﺑﯿﺘﯽ را ﭘﺸﺘﯿﺒﺎﻧﯽ ﻣﯽ ﮐﻨﻨﺪ و ازﯾـﮏ ﮐﻠﯿـﺪ رﻣﺰﻧﮕـﺎری از ﭘﯿﺶ ﺗﻌﯿﯿﻦ ﺷﺪه ﺑﺮای ﻋﻤﻠﯿﺎت رﻣﺰ ﻧﮕﺎری اﺳﺘﻔﺎده ﻣﯽ ﮐﻨﻨﺪ ﮐﻪ در ﻃﺮف ﻣﻘﺎﺑﻞ از اﯾﻦ ﮐﻠﯿﺪ ﺑﺮای رﻣـﺰ ﮔﺸـﺎﯾﯽ اﺳﺘﻔﺎده ﻣﯽ ﺷﻮد.

۵.ﻣﺤﺎﻓﻈﺖ ﻫﺎی اﻣﻨﯿﺘﯽ (Safeguards):ﺑﺮای اﻋﻤﺎل روش ﻫﺎی ﻣﺤـﺎﻓﻈﺘﯽ در ﺷـﺒﮑﻪ ﻫـﺎی ﺑـﯽ ﺳـﯿﻢ، در ﻣﺮﺣﻠﻪ اول ﺑﺎﯾﺪ ﺷﺒﮑﻪ ﺑﯽ ﺳﯿﻢ ﻣﻮرد ﻧﻈﺮ را ﮐﺎﻣﻼ ﺷﻨﺎﺧﺖ،ﺳﭙﺲ ﺑﺎﯾﺪ ﺗﻨﻈﯿﻤـﺎت اﻣﻨﯿﺘـﯽ روﺗـﺮ را ﭘﯿﮑـﺮ ﺑﻨـﺪی ﻧﻤﻮد و از ﮐﻠﯿﺪ ﻫﺎی ﺣﺪاﻗﻞ ﺑﺎ ﻃﻮل ۶۴ ﺑﯿﺖ اﺳﺘﻔﺎده ﻧﻤﻮد ،اﻟﺒﺘﻪ ﺑﺎﯾﺪ اﯾﻦ ﻧﮑﺘﻪ را ﺗﻮﺟﻪ داﺷـﺖ ﮐـﻪ ﺑﻌﻀـﯽ از ﮐﺎرت ﻫﺎی ﺷﺒﮑﻪ ﺑﯽ ﺳﯿﻢ ﻓﻘﻂ ﺳﻄﻮح ﺧﺎﺻﯽ اﻣﻨﯿﺘﯽ را ﭘﺸﺘﯿﺒﺎﻧﯽ ﻣﯽ ﮐﻨﻨﺪ.

ﺑﻌﺪ از اﻋﻤﺎل ﺗﻨﻈﯿﻤﺎت اﻣﯿﺘﯽ روﺗﺮ ﻣﯽ ﺗﻮان روش ﻫﺎی دﯾﮕﺮ ﺑﺮای اﻓﺰاﯾﺶ اﻣﻨﯿﺖ ﺷﺒﮑﻪ اﺳﺘﻔﺎده ﻧﻤﻮد ،ﻣﺜﻼ از روش ﻫﺎﯾﯽ اﺳﺘﻔﺎده ﻧﻤﻮد ﮐﻪ ﺑﻼﻓﺎﺻـﻠﻪ ﺑﻌـﺪ از ﻫـﮏ ﺷـﺪن ﺷـﺒﮑﻪ ﻣﻄﻠـﻊ ﺷـﻮﯾﻢ ﺗـﺎ از ﺧﺮاﺑﮑـﺎری ﺑﯿﺸـﺘﺮ ﺟﻠﻮﮔﯿﺮی ﮐﻨﯿﻢ ،ﻣﺜﻼ روﺗﺮ ﻫﺎ دارای اﻣﮑﺎﻧﯽ ﻫﺴﺘﻨﺪ ﮐﻪ ﺟﺮﯾﺎن ﺗﺮاﻓﮏ را درﺷﺒﮑﻪ ﻧﺸﺎن ﻣﯽ دﻫﻨـﺪ و ﻧـﺮم اﻓـﺰار ﻫﺎی ﻣﺨﺘﻠﻔﯽ وﺟﻮد دارﻧﺪ ﮐﻪ ﻣﯽ ﺗﻮاﻧﻨﺪ ﮐﻪ از اﯾﻦ اﻃﻼﻋﺎت ﺑﺮای ﺗﺤﻠﯿﻞ ﺗﺮاﻓﯿﮏ اﺳـﺘﻔﺎده ﮐﻨﻨـﺪ ،ﭘـﺲ ﻣـﺎ ﻣـﯽ ﺗﻮاﻧﯿﻢ از اﯾﻦ ﻧﺮم اﻓﺰار ﻫﺎ ﺑﺮای ﻣﺪﯾﺮﯾﺖ و ﻧﻈﺎرت ﺑﻬﺘﺮ ﺷﺒﮑﻪ اﺳـﺘﻔﺎده ﮐﻨـﯿﻢ و ﻣـﺜﻼ اﮔـﺮ ﺣﺠـﻢ ﻧـﺎﻣﻌﻘﻮﻟﯽ از ﺗﺮاﻓﯿﮏ را ﻣﺘﻮﺟﻪ ﺷﺪﯾﻢ ﺳﺮﯾﻌﺎ ﺣﺠﻢ ﺗﻔﮑﯿﮑﯽ ﺑﻪ ازای ﻫﺮ اﺗﺼﺎل را ﺑﺮرﺳﯽ ﮐﻨﯿﻢ و ﺑﺎ ردﮔﯿﺮی ﺗﺮاﻓﯿﮑﯽ ﺑﻪ ﻣﻨﺸﺎ آن ﺑﺮﺳﯿﻢ و ﺳﺮﯾﻌﺘﺮ ﺑﺮای ﺟﻠﻮﮔﯿﺮی از ﮐﺎر اﻓﺘﺎدن ﺷﺒﮑﻪ ،اﻗﺪام ﮐﻨﯿﻢ.